La gestione del cliente abbraccia le campagne marketing fino all'assistenza post vendita, e le informazioni che possono essere reperite sui frequentatori di internet permettono chiaramente di individuare target di consumatori ai quali rivolgersi, e anche di concentrarsi su campagne pubblicitarie particolarmente mirate (annunci e offerte personalizzate, ecc.). Come vedremo navigando possiamo lasciare molte tracce di noi e delle nostre preferenze; tracce più o meno volute che opportunamente rielaborate possono dvenatare merce preziosa. Il tipo di informazioni dipende dalla nostra "visibilità": dal fatto che stiamo navigando direttamente con una macchina registrata a nostro nome, il che consentirebbe facilmente la nostra identificazione, ma anche dati lasciati da noi nel registrarci a qualche servizio web, e i passaggi che abbiamo compiuto passando da un sito all'altro.

Di seguito vedremo dove sia possibile reperire queste informazioni. Puntualiziamo quanto detto: i dati sulla mia identità e sul mio comportamento sono oggetto d'attenzione per i fornitori di servizi internet; questi dati possono avere duplici provenienze:

Questa seconda possibilità ci introduce nell'ambito molto interessante delle informazioni memorizzate dal la meticolosità struttuarle dei supporti informatici. I meccanismo in questo caso è molto semplice:

ogni qual volta il browser invia al server la richiesta di visualizzazione di una pagina, esso fornisce per ricevere i dati, il suo indirizzo IP, le informazioni sul tipo di sistema operativo (OS) in uso e sulla versione e il modello di browser. Oltre a queste informazioni al server viene segnalata la pagina web di provenienza.

Il rapporto browser/server permette quindi la ricostruzione dei vari passaggi. Vi sono, però, altre tecniche che permettono che io sia riconosciuto.

Ci sono due tipi di tecniche che consentono questo tipo di identificazione:

Queste tecniche permettono di supportare la carenza di stato. La carenza di stato è propria del protocollo http, che non tiene conto nal passaggio da una pagina all'altra dell'identità dell'utilizzatore (default).

In altre parole il protocollo http permette interazioni indipendenti fra le varie richieste di informazione al server. E' ovvio che questa situazione non permette scambi di informazioni strettamente personali come richiesto in una compravendita di beni o servizi, come accade spesso sul web.

Per gestire i clienti spesso i server si organizzano in sistemi detti server farm.

Queste non sono altro che insiemi di server che gestiscono ognuno un gruppo di clienti, ma ad ogni mia connessione sarà casuale il server al quale sarò destinato, il che richiederebbe la frapposizione di qualcuno che si occupi di gestire l'interazione fra me e questo sistema. In quest'oticca si possono controllare i miei movimenti da due diversi punti di vista: dal lato del collegamento oppure dal lato del client.

Nel primo caso basterà far viaggiare insieme alle informazioni richieste un FORM contenete un campo nascosto.

INPUT

TYPE=HIDDEN

NAME="STATO"

VALUE="X71"E' come se alla pagina si fosse assegnato un gettone identificativo, essa è cioè depositaria dello stato. Quando interrompo la conessione le tracce di me vengono perse, inotre questa modalità non consente di memorizzare dati sul mio conto.

Analiziamo la seconda tecnica: i cookies. Questo tipo di informazione identificativa viene inviata dal server al mio browser e da questo conservato in un'apposita cartella. I cookies sono specifici per ogni sito che li possiede e servono proprio allo specifico gestore per individuarmi la seconda volta che torno a trovarlo. I movimenti che ora tu compi in giro per la rete sono registrati sui cookies.

Nelle impostazioni del mio browser io ho la possibilità di scegliere come gestire i cookies che mi vengono inviati. Posso ad esempio decidere di tenere quelli delle pagine che visito e di non accettare quelli indiretti, vale a dire quelli inviati dall epubblicità che si trovano inserite nei siti visitati. Posso inoltre richiedere al browser di cancellarli una volta terminata la sessione.

L'abilitazione dei cookies serve per il corretto funzionamento delle pagine che li richiedono, solitamente, per questo conviene tenere quelli dei siti che ci interessano proteggendosi dagli altri. Va detto a proposito che i cookies sono inoffensivi, in quanto non contengono testo attivo, e quindi non possono supportare virus.

Esaminiamo un esempio di quanto fin ora detto.

| Supponiamo io vada sul sito del New York Times a leggere le ultime notizie e vi sia in prima pagina un banner che pubblicizza le vacanze di JoyTour. Mettiamo il caso io non abbia controllato le impostazioni del mio browser per quanto riguarda i cookies e che quindi esso non abbia particolari indicazioni di rifiuto. I NYT mi invierà i suoi cookies così come Joytour. Supponiamo che come spesso accada Joytour non sia altro che un servizio pubblicitario fornito dall'agenzia DoubleClick all'agenzia di viaggi Joytour, e che quindi la DoubleClick renda omogenei i suoi cookies raggruppando tutti gli utenti che sono capitati su una pagina dove c'era una dei loro annunci. Continuando i miei giri nella rete io fornisco tramite il cooky pubblicitario sulla mia machina, informazioni sui mie comportamenti di interesse e di consumo. Questi dati potranno poi essere incrociati con altri dati fornendo campioni da analizzare per indirizzare il marketing dell'azienda pubblicitaria in questione. Può addirittura accadere, in caso non remoto, che questi dati siano incrociati con indirizzari che consentano di identificarmi e approfondire l'analisi sui miei consumi in Rete. |

|---|

Esiste anche un'altra tecnica molto interessante che consente di avere notizie su di me. Si tratta dell'utilizzo dellepixel tag.

Si chiamano così perchè si tratta di una tag immagine grande un pixel che viene inserita in un messaggio di posta elettronica in formato html. Molti programmi di posta elettronica, infatti, permettono la visualizzazione del messaggio scritto in formato html. Nel momento in cui il browser di posta scandisce il testo e richiede le informazioni necessarie alla visualizzazione al browser, richiederà anche questa immagine grande un pixel. Incrociando la richiesta della pixel tag con eventuali cookie esistenti sulla mia macchina è semplice associare alle informazioni dei miei movimenti la mia identità nonchè la casella mail. Questo sarebbe un modo per completare l'esempio precedente di un indirizzario. Questa tecnica viene usata spesso ,anche ad un livello apparentemente più basso, per creare indirizzari in uso. Vengono inviate una serie di mail contenenti pixel tag ad indirizzi casuali e si aspetta di vedere chi aprirà quella mail: il solo fatto che essa venga visionata mi fornisce l'indirizzo di un nuovo utente al quale inviare le mie offerte. Esistono aziende on-line che forniscono questo servizio di annessione di pixel tag alle tue mail. Questo metodo, infatti, oltre al servizio di invio a buon fine di una ricevuta di ritorno, ti informa infatti se la tua mail è stata letta, a che ora e da chi. Un esempio potrebbe essere l'invio di un curriculum ad un'impresa.

Ma mail di questo tipo possono anche contenere stringhe di testo attivo che ad esempio all'apertura richiedano al browser di controllare l'esistenza in memoria di cookies particolari, ad esempio della concorrenza.Esistono strumenti di contro per navigare in modo anonimo, tramite opportuna configrazione fra client e server. Uno strumento efficace è il PROXY.

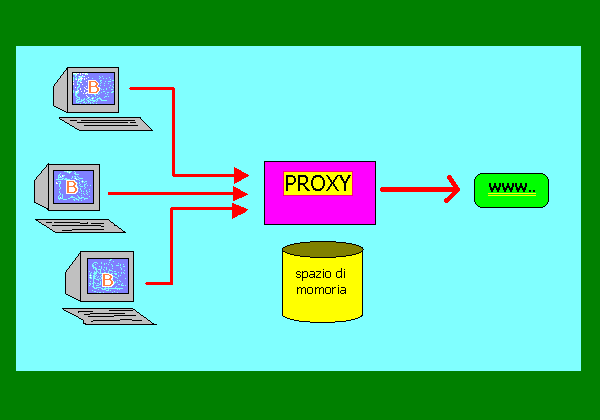

l PROXY si pone come intermediario fra il mio browser e la rete ed è un servizio offerto da un provider.

Esso collega spesso reti interne (intranet) col web, e possiede uno spazio di memoria con le pagne richieste recentemente per evitare di chiederle al server continuamente in uno stesso spazio di tempo. Se il Proxy ha un numero di macchine abbastanza alto che lo utilizza diventa difficile ricostruire chi ha fatto la determinata richiesta, ma c'è un modo ancora più sicuro per non rendere comprensibile il passaggio d'informazioni: crittografare la richiesta nel tratto browser proxy. In questo modo il provider vede i pacchetti passare, ma intellegibili sia all'andata che al ritorno. Un PROXY efficiete inoltre, lascia giacere la richiesta per un tempo random così da rendere ancora più improbabile la connessione fra utente e richiesta.

Spesso il PROXY è uno strumento utilizzato dalle aziende per proeggere la rete interna da possibili attacchi dall'esterno. Allo stesso modo può venir utilizzato per controllare il tipo di utilizzo sulla rete di ogni macchina, poichè memorizza ogni richiesta, e quidi può tener d'occhio il lavoro del lavoratore assegnato a quella macchina.

Esiste un'altra impostazione che permette di far girare la richiesta fra i PROXY di varie macchine prima di inviarla al web: si tratta del CROWDS, che consente sempre di non rendere individuabile da chi è partita la richiesta.