Il C.G.I. è un sistema per collegare il Server Web con altri sistemi informatici.È un'interfaccia comune, un sistema di scambio fra protocolli diversi. Serve per far interagire un Browser con altre macchine, con altri sistemi informativi. Per richieste e risposta si usano i protocolli HTTP e HTML. Es.: nel caso di una scelta fra la possibilità di scelta fra varie, oppure la digitazione di una password.

Il ServerWeb è un programma che usa un protocollo HTTP e che invia come risposta un file HTML.

È un meccanismo per ricevere da Browser la richiesta per attivare il programma da Server ed è in grado di rinviare il programma come fosse un file verso il Browser. Questo meccanismo è chiamato C.G.I. Ci sono vari modi per fare questa operazione, attraverso vari linguaggi di programmazione:

- PERL

- Visual Basic

- PHP

- PHYTON

- ASP

- Interagire con il DataBase;

- Leggere file di dati;

- Interagire con un altro sistema (per via locale);

- Usare telecamere digitali le cui le immagini possono essere attivate da file;

- Usare termometro digitale legato da interfaccia: da Server vengono inviati al ServerWeb i dati.

Moduli :

Sono istruzioni di HTML che servono per la definizione e l'attivazione di programmi.Viene usata la tag "< FORM >" e deve essere chiusa con "</FORM>" : è la richiesta di attivazione di un determinato programma inviato al Browser.

Con Form posso indicare una serie di attributi che assumono un carattere particolare.

< FORM METHOD=post action="http:/www.xyz/test" > ........ "</FORM>"

Nel sottocomando "METHOD", che consiste nel modo in cui viene inviato l'input del modulo al Server, ci sono due possibilità di scelta di valori, due modi diversi di impacchettare i dati ed inviarli al Server: - Post = apre un canale di comunicazione aggiuntivo con il Server, con tutti i dati che servono;

- Get = vengono attaccati al URL una serie di caratteri speciali al file test.

il sottocomando "INPUT" serve per avere qualcosa da parte dell'utente in input

I esempio : < Form INPUT name="nome" size="30" value="abc"

II esempio: Se voglio costruire una Tag con una area di testo dove possono essere scritte più righe in più colonne,(creare un elemento per l'immissione di testo su più righe) uso il comando:

< TEXTAREA cols="12" rows="4"> .....

</textarea>

III esempio : < input name="sex" value="male" TYPE="radio" Maschio >

<input name="sex" value= "female" TYPE

="radio" Femmina>

si usa " TYPE ", è una scelta di

valore è il tipo di elemento di input; posso usare:

- type="radio" = se si vuole inserire con campo di tipo bottom, con una scelta (o uno o l'altro), in questo esempio definisco se maschio o femmina, devono avere lo stesso nome (name); se nel primo campo uso il valore checked indico che esso assume come valore di default.

- type="checkbox";

- type="hidden" = non viene visualizzato dal Browser, serve o per portare informazioni da una schermata all'altra, oppure per mantenere la traccia delle informazioni che vanno verso l'utente;

- type="submit" = produce il bottone "submit" impacchetta i dati e li invia; se voglio mettere nel bottone, al posto della parola "submit", la parola "invia", uso il comando <....type="submit" value="invia"..; >

- type="reset" = pulisce la videata;

Il sottocomando " SELECT " serve per creare una textbox con già i nomi inseriti (menù o lista scorrevole di voci possibili), devo usare, sempre all'interno della FORM,

il comando <SELECT name="Sede">.... </SELECT>

con il comando select posso usare "OPTION" il quale mi indica il valore possibile all'interno di un elemento, e che viene associato al campo di nome "Sede" definito nella select:

<OPTION value="1" >facoltà di Sociologia

<OPTION value="2" >facoltà di Economia

- il comando per trattare i dati che ricevo da input: < form = cgi.fieldstorage() > .... </form> indica che vengono passati i dati al Server. Devo usare un programma (tipo Phyton).

Email (posta elettronica)

Ci sono 3 protocolli di posta elettronica:

- SMTP = (Simple Mail Transfer Protocol) protocollo che gestisce l'inoltro della posta (quanto arriva al destinatario);

- MIME = (Multimedia Internet Mail Extensions) protocollo per gestire gli allegati multimediali (non testuale);

- POP = (Post Office Protocol) protocollo che serve per ritirare la posta elettronica (scarica i messaggi dal Server di posta elettronica).

A) SMTP = Il messaggio contiene una serie di campi testuali:

1) Intestazione = troviamo- To: = destinatario

- CC: = destinatario in copia

- BCC:/CCN: = destinatario in copia non visibile

- From:= mittente

- Date: = data dell'invio

- Return-Path = per costruire l'indirzzo di ritorno del messaggio

- Subject: = oggetto

- Message-id = è un campo nascosto, è una etichetta nascosta che serve per tener traccia dei passaggi che fa il documento di posta elettronica. Ogni Server appende al messaggio una sua traccia

2) Corpo del messaggio = è il testo del messaggio vero e proprio.

B) MIME = è in grado di lavorare solo con testo

alfanumerico (solo numeri, lettere e punteggiatura). Non possono esserci

immagini o suoni: perciò il file viene tradotto in testo (una sequenza di bit),

e in questo modo, come allegato, viene aggiunto al messaggio.

In arrivo gli allegati vengono decodificati e ricostruiti nel testo

originario.

Per testo con formato particolare (con colori o font) si usa il tipo HTML con tag particolari.

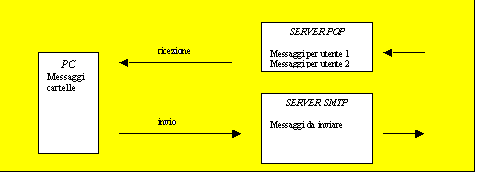

Mail User Agent

Un programma di posta elettronica è il Mail User Agent

(MUA) il quale effettua:

- invia messaggi (STMP);

- ricezione di messaggi (POP);

- gestione di messaggi (POP);

- archivia messaggi (Cartelle);

- gestione di allegati (invio/ricezione);

- risposta a messaggi (reply);

- inoltra messaggi(forward)

- rispedizione di messaggi (redirect);

Lo scambio fra Client-Server è in grado di dare informazioni per quanto riguarda i messaggi:

Mailing List

- Liste di distribuzione= espansione ad altri utenti;

- Possono essere moderate o non moderate nel caso il cui vengono mandate a tutti oppure esisteun moderatore che legge il messaggio e lo invia ad un indirizzo del Server;

- Contengono iscrizioni e cancellazioni fatte ad indirizzi.

- Utilizzo dello Spamming = è l'invio di messaggi (spesso pubblicitari) non richiesti ad indirizzari di posta elettronica, vengono inviati a migliaia di indirizzi di posta elettronica. Attingono gli indirizzi da messaggi di pubblicità, o messaggi di promozioni, da qualsiasi tipo.

- I singoli indirizzi vengono raccolti nella rete, vengono raccolti da altri ad esempio attraverso le "mail to" oppure mettendo dietro al nome preso dall'elenco del telefono il suffisso di un gestore di posta elettronica ad esempio: abc.yahoo.com o abc.hotmail;

- Per difendersi non lasciare dati personali non necessari in rete ed evitare di

rispondere agli Spam, usare sempre i filtri.

Regole di comportamento:- non allegare file di dimensioni "notevoli" senza accordo preventivo con il destinatario;

- firmare sempre i propri messaggi;

- non inviare messaggi pubblicitari non richiesti;

- non usare toni o termini offensivi;

Problemi delle E-mail:- Sicurezza e Privacy = il mittente è proprio quelloindicato? Cioè non è sempre vero, i virus entrano proprio pescando gli indirizzi dalla rubrica e usano come mittente un altro indirizzo preso dalla mia rubrica;

- Il mittente spesso può non essere quello indicato dal messaggio;

- Quanto è tutelata la privacy? (La busta delle lettere è chiusa), il mio messaggio è stato letto da altri? Non ho modo di saperlo perché passa attraverso una serie di server diversi);

- Sono uno strumento di lavoro o di intrusione? La posta elettronica è uno strumento di lavoro che mi aiuta o che mi costringe; è uno strumento di facilitazione o di intrusione?

Crittografia:La crittografia serve per proteggere i messaggi che viaggiano nella rete.

- Strumento per trasformare un messaggio in modo che sia intelligibile se non applicando uno strumento di decodifica. Rende il testo non leggibile se non ho gli strumenti per decodificarlo.

- Ci sono tecniche di funzioni non invertibili come ad esempio Unix per le password, (funzione non invertibile = non è possibile tornare indietro sulla funzione che la ha generata. Anche se si possono comunque provare tutti i numeri finché non trovo quello giusto).

- Chiavi random = la lunghezza della chiave determina il grado di protezione: più è lunga la chiave, maggiore è il livello di protezione.

- Crittografia con chiave pubblica e chiave privata = esiste anche la crittografia con queste due chiavi. Le chiavi vengono generate assieme e sono fra loro correlate.

- Se il messaggio è fatto da una chiave privata e può essere decodificato e letto da tutti coloro che hanno una chiave pubblica: questo certifica l'identità (questo passaggio è alla base della firma elettronica);

- Se il messaggio è fatto da una chiave pubblica e può essere letto da tutti coloro che hanno una chiave privata = mi da una certa garanzia di sicurezza.

Polemica in corso: ci sono organismi di certificazione di chiavi pubbliche e private per problema della firma elettronica!!